Hi bros,

mình thử làm 1 lab ACL trên Cisco ASA

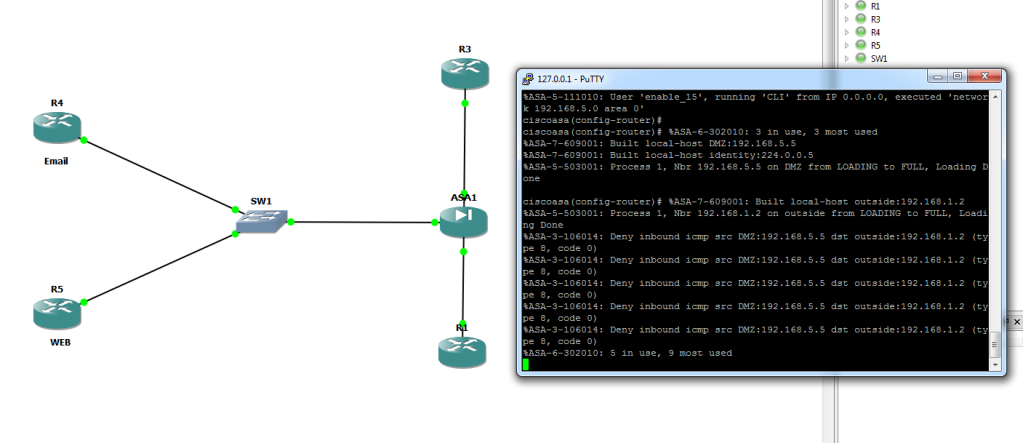

Mô hình

Mình thử ping từ R4 - R3 nhưng không thể được.

Dù đã routing rồi, check ip route thì routing table đã có đủ.

Nhưng...không hiểu sao vẫn không ping được.

Chưa hề thiết lập 1 ACls hay 1 NAT nào hết.

Deny này gần như là mặc định trong ASA rồi thì phải...đau đầu quá...

search lỗi này rồi nhưng không thấy cách solve triệt để..

Mong các bro ra tay

mình thử làm 1 lab ACL trên Cisco ASA

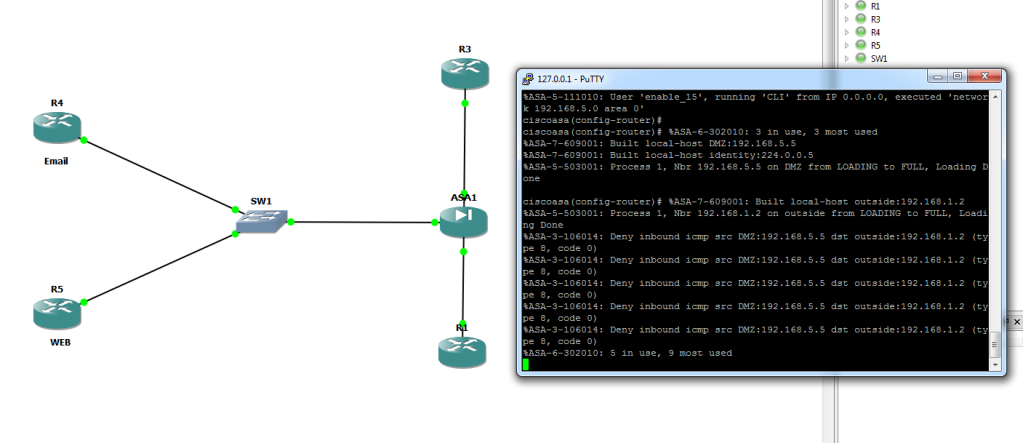

Mô hình

Mình thử ping từ R4 - R3 nhưng không thể được.

Dù đã routing rồi, check ip route thì routing table đã có đủ.

Nhưng...không hiểu sao vẫn không ping được.

Chưa hề thiết lập 1 ACls hay 1 NAT nào hết.

Deny này gần như là mặc định trong ASA rồi thì phải...đau đầu quá...

search lỗi này rồi nhưng không thấy cách solve triệt để..

Mong các bro ra tay

Comment