Chào mọi người,

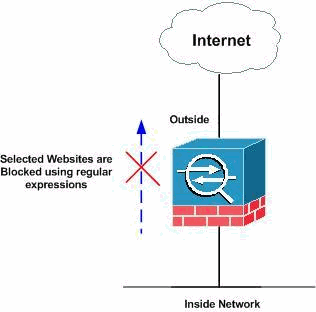

Mình có con ASA5510 mình muốn block nhiều trang web trên nó và mình muốn block key word trên nó. Ai có tài liệu hoặc chỉ dẫn gì hướng dẫn mình, xin cảm ơn!

Mình có con ASA5510 mình muốn block nhiều trang web trên nó và mình muốn block key word trên nó. Ai có tài liệu hoặc chỉ dẫn gì hướng dẫn mình, xin cảm ơn!

Comment