1. VLAN Attack

Đầu tiên ta nghiên cứu về khái niệm địa chỉ MAC. Địa chỉ MAC (Media Access Control) là kiểu địa chỉ vật lí, đặc trưng cho một thiết bị hoặc một nhóm các thiết bị trong mạng LAN. Địa chỉ này được dùng để nhận diện các thiết bị giúp cho các gói tin lớp 2 có thể đến đúng đích.

Một địa chỉ MAC bao gồm 6 byte và thường được viết dưới dạng hexa, với các thiết bị của Cisco, địa chỉ này được viết dưới dạng số hexa, ví dụ: 0000.0C12.FFFF là một địa chỉ MAC hợp lệ. Để đảm bảo địa chỉ MAC của một thiết bị là duy nhất, các nhà sản xuất cần phải ghi địa chỉ đó lên ROM của thiết bị phần cứng và định danh của nhà sản xuất sẽ được xác định bởi 3 byte đầu OUI (Organizationally Unique Identifier).

Địa chỉ MAC được phân làm 3 loại

+ Unicast: đây là loại địa chỉ dùng để đại diện cho một thiết bị duy nhất.

+ Multicast: đây là loại địa chỉ đại diện cho một nhóm các thiết bị trong mạng LAN. Địa chỉ được dùng trong trường hợp một ứng dụng có thể muốn trao đổi với một nhóm các thiết bị. Bằng cách gửi đi một bản tin có địa chỉ multicast; tất cả các thiết bị trong nhóm đều nhận và xử lí gói tin trong khi các thiết bị còn lại trong mạng sẽ bỏ qua. Giao thức IP cũng hỗ trợ truyền multicast. Khi một gói tin IP multicast được truyền qua một mạng LAN, địa chỉ MAC multicast tương ứng với địa chỉ IP sẽ là 0100.5exxx.xxxx.

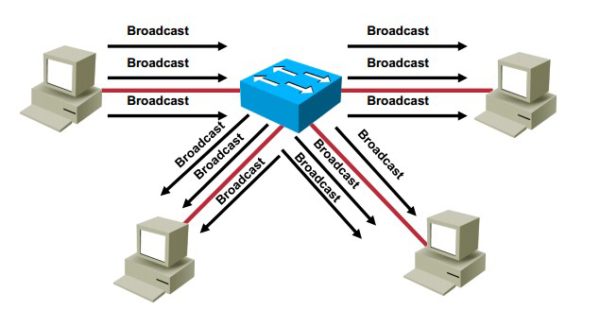

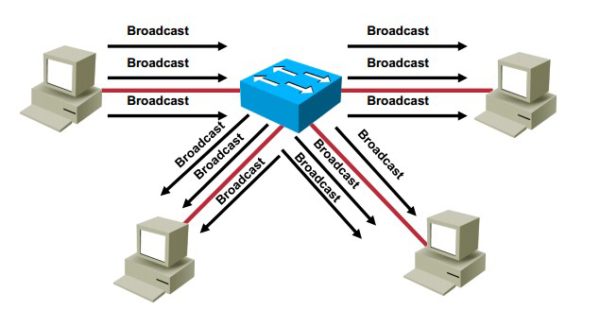

+ Broadcast: địa chỉ này đại diện cho tất cả các thiết bị trong cùng một mạng LAN. Điều đó cũng có nghĩa là nếu một gói tin có địa chỉ MAC là FFFF.FFFF.FFFF được gửi đi thì tất cả các thiết bị trong mạng LAN đều phải thu nhận và xử lí. Khi mà các địa chỉ MAC này,nhất là các địa chỉ broadcast được gửi đi ngập khắp các port trong mạng (cả kể trên các Vlan) dẫn đến đẩy hiệu suất của CPU lên gần đến 100%, làm giảm đi hiệu năng sử dụng của CPU trên Switch

Để kiểm soát “Storm” ta có thể sử dụng các chức năng được cấu hình sẵn trên các dòng Switch của Cisco bằng các dòng lệnh với cú pháp như sau:

+ Switch(config-if)#storm-controlbroadcast level bps bps [bps-low]|action trap

+ Switch(config-if)#storm-control broadcast level 75.5

+ Switch(config-if)#storm-control multicast level pps 2k 1k

+ Switch(config-if)#storm-control action shutdown

2. Spoofing Attack

Ngày nay, phần lớn user thực hiện request ip qua dhcp server. DHCP server nhận được request của client và response request bao gồm (ip, subnet mac, getway, dns) gửi tới client.

Tuy nhiên, nếu hacker kết nối 1 dhcp server giả vào mạng, và thực hiện response dhcp request cho client. Nếu trong mô hình mạng có 2 con dhcp, thì con nào gần client hơn sẽ response gói tin dhcp request của client trước. ở đây dhcp server sẽ trả lời gói tin request của người dùng trc vì nó gần client hơn.

Mục đích của tấn công dhcp snoofing là làm thay đổi cấu trúc của gói dhcp respon của dhcp server thật. DHCP giả sẽ trả lời các thông số ip và gateway có thể là gateway của attacker để khi người dùng request dhcp thành công, mọi traffic đều đi qua máy của hacker ,hacker có thể bắt tất cả các traffic qua nó, ngoài ra còn gây hỗn loạn mạng.

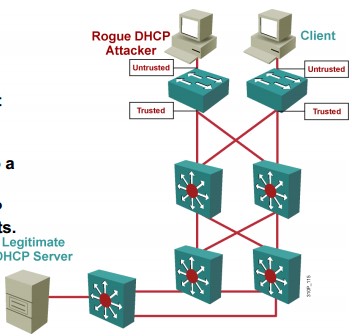

Tính năng DHCP snooping trên switch cisco có thể được sử dụng để chống lại tấn công dhcp server spoofing. Với giải pháp này, SW Cisco được cấu hình trên 2 trạng thái port, là trusted và untrusted. Nếu port ở trạng thái trusted, nó cho phép nhận dhcp response, còn nếu ở trạng thái untrust thì nó ko cho phép nhận dhcp response. Và nếu port ở trạng thái untrusted nó ko cho phép nhận dhcp response, và nếu 1 dhcp response được thực hiệnv và untrusted port thì port sẽ bị disable.

Cấu hình DHCP Snooping

+ Switch(config)#ip dhcp snooping

+ Switch(config)#ip dhcp snooping information option

+ Switch(config)#ip dhcp snooping trust

+ Switch(config)#ip dhcp snooping limit rate [rate]

+ Switch(config)#ip dhcp snooping vlan number [number]

Đầu tiên ta nghiên cứu về khái niệm địa chỉ MAC. Địa chỉ MAC (Media Access Control) là kiểu địa chỉ vật lí, đặc trưng cho một thiết bị hoặc một nhóm các thiết bị trong mạng LAN. Địa chỉ này được dùng để nhận diện các thiết bị giúp cho các gói tin lớp 2 có thể đến đúng đích.

Một địa chỉ MAC bao gồm 6 byte và thường được viết dưới dạng hexa, với các thiết bị của Cisco, địa chỉ này được viết dưới dạng số hexa, ví dụ: 0000.0C12.FFFF là một địa chỉ MAC hợp lệ. Để đảm bảo địa chỉ MAC của một thiết bị là duy nhất, các nhà sản xuất cần phải ghi địa chỉ đó lên ROM của thiết bị phần cứng và định danh của nhà sản xuất sẽ được xác định bởi 3 byte đầu OUI (Organizationally Unique Identifier).

Địa chỉ MAC được phân làm 3 loại

+ Unicast: đây là loại địa chỉ dùng để đại diện cho một thiết bị duy nhất.

+ Multicast: đây là loại địa chỉ đại diện cho một nhóm các thiết bị trong mạng LAN. Địa chỉ được dùng trong trường hợp một ứng dụng có thể muốn trao đổi với một nhóm các thiết bị. Bằng cách gửi đi một bản tin có địa chỉ multicast; tất cả các thiết bị trong nhóm đều nhận và xử lí gói tin trong khi các thiết bị còn lại trong mạng sẽ bỏ qua. Giao thức IP cũng hỗ trợ truyền multicast. Khi một gói tin IP multicast được truyền qua một mạng LAN, địa chỉ MAC multicast tương ứng với địa chỉ IP sẽ là 0100.5exxx.xxxx.

+ Broadcast: địa chỉ này đại diện cho tất cả các thiết bị trong cùng một mạng LAN. Điều đó cũng có nghĩa là nếu một gói tin có địa chỉ MAC là FFFF.FFFF.FFFF được gửi đi thì tất cả các thiết bị trong mạng LAN đều phải thu nhận và xử lí. Khi mà các địa chỉ MAC này,nhất là các địa chỉ broadcast được gửi đi ngập khắp các port trong mạng (cả kể trên các Vlan) dẫn đến đẩy hiệu suất của CPU lên gần đến 100%, làm giảm đi hiệu năng sử dụng của CPU trên Switch

Để kiểm soát “Storm” ta có thể sử dụng các chức năng được cấu hình sẵn trên các dòng Switch của Cisco bằng các dòng lệnh với cú pháp như sau:

+ Switch(config-if)#storm-controlbroadcast level bps bps [bps-low]|action trap

+ Switch(config-if)#storm-control broadcast level 75.5

+ Switch(config-if)#storm-control multicast level pps 2k 1k

+ Switch(config-if)#storm-control action shutdown

2. Spoofing Attack

Ngày nay, phần lớn user thực hiện request ip qua dhcp server. DHCP server nhận được request của client và response request bao gồm (ip, subnet mac, getway, dns) gửi tới client.

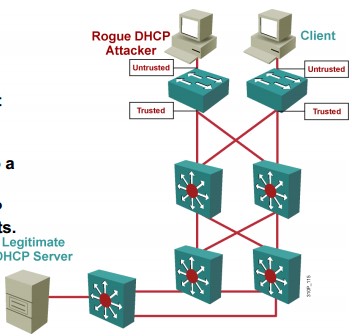

Tuy nhiên, nếu hacker kết nối 1 dhcp server giả vào mạng, và thực hiện response dhcp request cho client. Nếu trong mô hình mạng có 2 con dhcp, thì con nào gần client hơn sẽ response gói tin dhcp request của client trước. ở đây dhcp server sẽ trả lời gói tin request của người dùng trc vì nó gần client hơn.

Mục đích của tấn công dhcp snoofing là làm thay đổi cấu trúc của gói dhcp respon của dhcp server thật. DHCP giả sẽ trả lời các thông số ip và gateway có thể là gateway của attacker để khi người dùng request dhcp thành công, mọi traffic đều đi qua máy của hacker ,hacker có thể bắt tất cả các traffic qua nó, ngoài ra còn gây hỗn loạn mạng.

Tính năng DHCP snooping trên switch cisco có thể được sử dụng để chống lại tấn công dhcp server spoofing. Với giải pháp này, SW Cisco được cấu hình trên 2 trạng thái port, là trusted và untrusted. Nếu port ở trạng thái trusted, nó cho phép nhận dhcp response, còn nếu ở trạng thái untrust thì nó ko cho phép nhận dhcp response. Và nếu port ở trạng thái untrusted nó ko cho phép nhận dhcp response, và nếu 1 dhcp response được thực hiệnv và untrusted port thì port sẽ bị disable.

Cấu hình DHCP Snooping

+ Switch(config)#ip dhcp snooping

+ Switch(config)#ip dhcp snooping information option

+ Switch(config)#ip dhcp snooping trust

+ Switch(config)#ip dhcp snooping limit rate [rate]

+ Switch(config)#ip dhcp snooping vlan number [number]

Đào Lê Hoàng – VnPro